元従業員が持ち出した情報が原因となり、顧客が奪われて売上が低迷してしまうということは珍しいことではない。転職先への“お土産”として顧客情報や取引データ(見積・受注データなど)を競合会社に持ち込み、自分の売り込みと立場を優位にするために不正行為を働いてしまうのだ。

情報漏洩対策を行う上で、やらなければならないことは多々あるのだが、「情報」とは何を指し、「漏洩」とはどのような事態・状態を意味するのかが曖昧だと具体的で実効性のある対策ができない。言葉のイメージで理解はしているのだが中小企業においては、これを明確に定義している事業者は多くはない。自社にとって“情報漏洩”とは何を意味するのか…どのように定義していけばいいのかについて解説する。

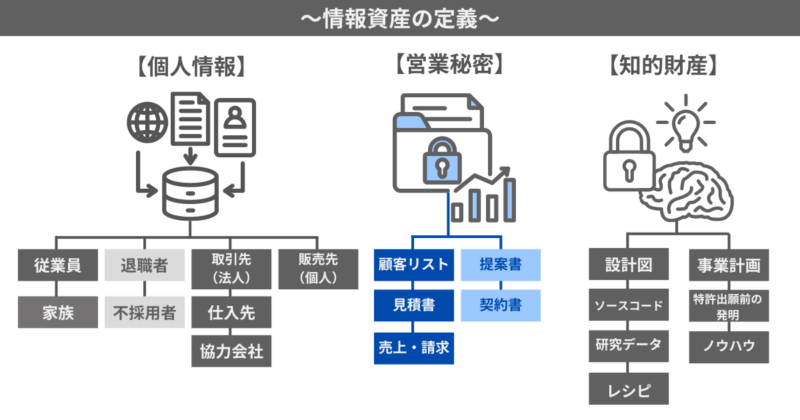

①:情報資産の定義

真っ先にやるべきは漏洩させてはいけない“情報”とは何を指し示しているのか。ここから定義をする必要がある。

漏洩を防止すべき情報の種類の明確化

情報へのアクセス制限

前項で明確にした情報資産の「保管・保存」についても定義する。

オンラインで運用する場合は、アクセス権の設定が必要となる。オフライン、紙媒体の場合は保管場所への出入り制限、防犯カメラの設置、キャビネット等の格納庫の鍵の管理等についてルール化しアクセス制限を設ける必要がある。

受領した名刺の取り扱いについても規定化しておく必要がある。紙媒体の名刺として保管するのか、電子データ化して名刺は処分するのか…混在してしまうと情報管理として統制が薄れるため、名刺管理システムなどを活用して紙媒体としての名刺は処分することが望ましい。

②:情報漏洩の定義

社外に情報が漏れてしまうことが“情報漏洩”なのだが、その要因はいくつかに分類される

故意による情報漏洩

・機密情報を競合他社に漏らす

・個人情報を不正に外部に持ち出す

・社内システムに不正アクセスし、情報を抜き取る

・パスワードを第三者に漏らす

故意による漏洩の例だが、一般的にはこれらのケースを想定される方が多いのではなかろうか。

過失による情報漏洩

・メールアドレスの誤入力で、機密情報を外部に送信してしまう

・USBメモリの紛失による流出

・社外へ持ち出したノートパソコンの盗難・紛失

・飲食店などで大きな声で機密について話してしまい第三者に聞かれてしまった

故意ではないが、不注意によって知らないうちに(その時は気がつかないが後で認知することになる)情報を外部に流出させてしまったというケース。

システムの脆弱性による情報漏洩

・サイバー攻撃による不正侵入で情報が盗まれる

・脆弱なセキュリティ設定により、外部からアクセスされてしまう

サプライチェーンの中で事業をする中小企業であれば、サイバー攻撃の標的になるかもしれないが、そうではないという事業環境であれば、直接的にサイバー攻撃の標的になる可能性は極めて少ないであろう。ただ、高度なサイバー攻撃への対策を施す必要はないが、脆弱と評価されないような対策は講じておくべきだ。

サイバー攻撃の標的については、以下の記事をご参照ください。

過失をによる漏洩を防止することから始める

情報漏洩には3つのケースがあるが、注力して対策すべき事項は「過失による情報漏洩」である。これは業務の中で日々、発生していることの延長線上にあることなので、放置しておけばそれだけ情報漏洩リスクが高くなる。メールの誤送信は最も多い情報流出に数えられている。

なぜ、誤送信をしてしまうのか?手順や仕組み、手法に問題や改善案を見出すことはできないのか…検討は必須である。複数の人にメールを同報する時は、「BCC」にアドレスを入れて送信することでメールアドレスが開示されないので、それを利用している事業者がいるようだが、このやり方ではミスを誘発しやすい。そもそもBCCの存在を知らない人もいる。

同時に送るという手順を見直すか、専用のツールを使うことによって誤送信は回避できる。その他の過失による漏洩についても防止する対策を講じることは難しくない。ここで具体策までは言及しないが、自社において過失の可能性があるオペレーションがあれば、専門家に相談するなど、すぐに改善行動をとっていただきたい。

サイバー攻撃や故意による過失を完全に防止することはできないが、過失の内容によってはそれを完全に防止する対策を講じることは可能であり、そのような事例は多々ある。相談または事例について聞きたいと思われた方はこちらから問い合わせをいただければ対応いたします。

③:従業員の周知徹底の定義

守るべき情報資産と情報漏洩とは何かを定義したら、それを従業員に周知徹底しなければならない。そして、周知徹底とはどのような状態になっていることをもって、それが実行・実現できたと言えるのか…これも定義しておく必要がある。

入社時の研修・教育

情報管理規定(セキュリティポリシーなど)について、入社時(新入社員も中途社員も)研修を実施して丁寧に説明する時間を設けることは必須である。

定期的(最低でも年に1度)の研修

定期的な研修…とは、よく使う表現なのだが、定期とはいつ?どのくらいの頻度?ということが曖昧だ。現実的なところで考えると、実施可能なのは、年1回が限界であろうと思われる。年に一度は全社員が集まって…という機会はあるかと思われる。その時を利用して30分〜1時間程度の研修を実施することで周知徹底をする。

研修は外部講師にて実施することを推奨する。社内の人間だとどうしても説得力に欠けてしまうのだ..

数百人規模の中小企業の場合は全社員が一同に介して…という機会はないかもしれないが、部門別に実施するなど年に1回の開催が実現できるよう運用を工夫していただきたい。

確認書への署名

周知徹底ができているかどうか…それは、研修終了時に参加者に署名をしてもらうことである。情報管理規定について説明を受けて、内容を理解したという確認書への署名だ。このプロセスを経ることで、従業員も知らなかった…など、自分には関係ないという無責任なことは、少なくなっていくかと思われる。

まとめ:専門家に相談する

これら3つの定義は、社内規定として明確に策定しておくべきであり、実効性の高いものとするためには専門家の助言を取り入れて作成しなければならない。

社内規定は法的根拠が必要

社内規定がある以上、違反者に対して罰則規定も設けておかなければならない。故意による情報漏洩については場合によっては、損害賠償の対象となる可能性もある。法的根拠が必要となる事項が多々、含まれてくるので内容については会社側の一方的な主張や押し付けにならないよう、弁護士に相談し自社に合わせた最適な規定を作成するように努めていただきたい。

技術・運用についてはセキュリティ対策の経験と知識が必要

アクセス権の設定や、過失による情報漏洩についての対策については、IT・セキュリティの専門的な知識と運用ノウハウ等も必要となるため、上記同様にITの専門家に相談することを推奨する。なんからのツールを導入することになるかもしれないが、規定を満たすツールが必要ではあるが、高機能で高額なものでしか実現できないとなれば、別視点で運用で補うなど、自社ができる実効性のある対策を選択する必要があるからだ。

規定についても、周知徹底同様に定期的に見直しが必要となる。規定が存在せず、守るべき情報資産や情報漏洩について曖昧で、従業員の認識が個々に違っている状態だとするならば、それが脆弱ということになってしまう。すぐにでも対策を講じていただきたい。

最後までお付き合いいただきありがとうございます。

また、お会いしましょ。