「自分のところはどうなのか?大丈夫なのか?ちょっと見てもらうことできますか?」など、親しい中小企業の社長から相談を受けることがある。私が専門家としてそのような仕事をしているので気軽に声をかけていただくのだが…ちょっと見るだけでセキュリティ対策が適切かどうか判断することはできない。お断りはしないが、それなりに時間はかかりますよ。と、お伝えする。冒頭の言葉は、中小企業の経営者のセキュリティ対策をどうするか?という悩みの心の声なのだろう。

具体策を講じる前に、自社の現状を把握しておくことは重要である。セキュリティリスクを評価する実効性のある視点を解説する。

✔️ 相対的な評価視点は実効性がない

✔️ ISMS(ISO 27001)は難しい…?

✔️ 【現実的!】独自視点 セキュリティ対策評価項目

✔️ まとめ:経年変化で捉える

相対的な評価視点は実効性がない

「他社はどうやっているんですか?」「どのくらいの費用をかけて対策とかしてるんですか?」「EDRって導入した方がいいって聞いたのですが、本当ですか?」…等々…何かと比較することで、自社の位置を確認し知ろうとする心理は理解できるが、セキュリティ対策において他社と比較…つまり、相対評価することはほとんど意味がない。

業種、規模感が同じであっても業務オペレーションや携わっている人のITリテラシーまで同様…ということはないであろう。比較するのは、セキュリティポリシーと実運用の差異を検証する絶対評価でなければ対策の実効性を確認することはできない。

セキュリティポリシーが担う役割やその必要性・重要性については以下の記事も参考にしてください。

ISMS(ISO 27001)は難しい…?

実際に評価をする場合は、私のような仕事をしている事業者に依頼することになると思うが、「セキュリティリスクアセスメント」をするという事業者は多々、存在する。明確な基準というかやり方が決まっているわけではないが、よく用いられる考え方・視点としては【ISMS(ISO27001)】がある。

「CIA」と呼ばれる3つの観点

分析・評価すべき「リスク」には「CIA」という3つの観点があるとされている。

国際規格として定義されているものの一つであり、認証取得をして企業の社会的信頼性を高めるために各社が取り組んでいる。が、間違っていることは言ってないのだが、具体的にどうなのか?…何をどうしたらいいのか?…日常とは遠いなぁ…と、感じてしまい、学問的であり難しい...私はそう感じるのだ。

取得した認証を維持するには、定期的な監査を受けなければならない。これを維持する体制や担当者の配置など持続的に運用していくことも、中小企業にとっては難しい課題となるかもしれない。

一般的なリスクアセスメントの流れ

さらに..評価をすすめるために「リスクの特定」→「リスク分析」→「リスク評価」という流れで進めるのが一般的な考えとなっているようだ。認証取得のために共有する評価基準のようなものがなければ機能しなくなるので、CIAや進め方についても、認識を共通化しておく必要があるのだろう。

いずれにしても、主観であるがちょっと難しく感じてしまう。中小企業の経営者が言う「うちって大丈夫か、ちょっと見てもらえないですか?」に応えるものとしては、大掛かりな印象になり難しく感じてしまうのだ。多分…中小企業の経営者が望んでいることではないのでは…そう、思うのである。

独自視点で考案した6つの評価項目

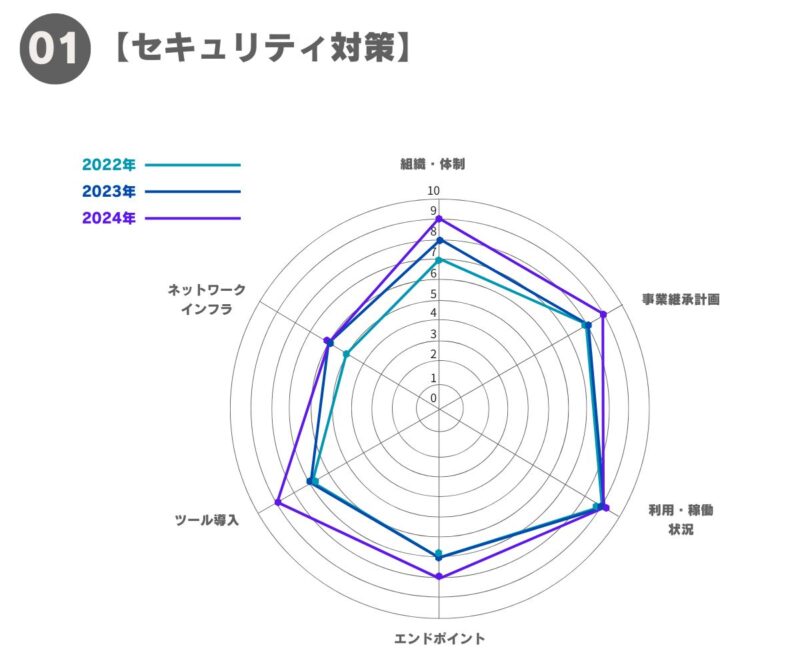

もっと分かり易い表現で、現実的かつ日常を感じて「うちってそうなっているんですね…わかりました。」と、言っていただけるよう6つの視点で、セキュリティ対策の評価項目を独自視点で考案した。ITセキュリティ関連事業者としての35年の経験から構成したものである。

ISMSやCIA的な考えとは違う…ということはないのだが、私なりに「ちょっと見てもらえますか?」に応えるものになっていると自認している。以下、6の評価項目について概要レベルとなるが説明させていただく。

組織・体制の運営状態

セキュリティポリシーが策定されているかというところがベースとなり、担当部署の有無、教育体制、監査、ポリシーの更新などの項目で3〜5段階評価で数値で評価する仕組みとしている。

インフラ(ネットワーク)

電子データの保管場所、サーバ設置場所、アクセス権、バックアップ、ネットワーク構成図、各種デバイスの持ち出し、社外からのアクセス…等々…基本的なITインフラに関する運用状態を5段階で評価する。

エンドポイント

昨今のセキュリティ対策の論調は、インターネットの出入口ではなくエンドポイント(端末:PCなど)を監視・制御することを要求されいるようになっている。ウイルス対策、デバイス制御、パスワード、暗号化などエンドポイントをどのように運用管理しているかを5段階で評価する。

利用・稼働状況

各種デバイス、アプリケーションの稼働状況を把握できるようになっているか。目視で管理、監視できることには限界があり、リアルタイムに検知すべきインシデントもあるため、不正の検知や兆候や傾向を把握できる運用管理ができているか5段階で評価する。

ツール導入

セキュリティ対策ルールの導入は現実的に考えると欠かせない。カテゴリー別にその事業者にとって必要なものが導入されているか、導入後に適切なメンテナンスが施されツールの機能が発揮される状態で運用しているかを5段階で評価する。

事業継承計画

BCP計画とも言われるものだが、緊急事態等が発生した時の対応や計画を策定しているか。また、現実に即した更新や改訂が実行されているかを5段階で評価する。

詳細を説明すると長くなりすぎるので、割愛させていただいたがこの6の項目でだいたいのセキュリティ対策の実施について評価することは可能となる。点数を付与して定量化することにより、客観的に捉えることができるため担当者が変わっても自社の状態をスムーズに引き継ぐことも可能となる。

まとめ:経年変化で捉える

独自視点の6項目のセキュリティ評価は、インフォフラッグで提供する「中小企業の社長のためのITサポートサービス:【PIT-Sec.】」のセキュリティ対策の評価部分に該当するものです。

経年変化を捉えて、上図のようにレーダチャートで表現することによりセキュリティが強化されているかどうかも視認することができ、どこが脆弱なのかも把握できる。この図を見せてあげられたら「うちのセキュリティ対策ってどうですか?ちょっと見てもらえませんか?」の、答えとしては満足いただけるのでないでしょうか。

評価項目の詳細は、このブログからも「ちょっと見てもらえませんか?」と、問い合わせをいただいてもいいので気軽に聞いてください。

最後までお付き合いいただきありがとうございます。

また、お会いしましょ。