中小企業の経営者にとって、セキュリティ対策は「売上に直結しない支出」と捉えられがちだ。しかし現実には、取引先との信頼関係や企業の存続にも直結する重要な課題である。不正アクセスの検知と防御は、従来のファイアウォールだけではもはや対応できない時代に突入している。

巧妙化する攻撃に対抗するには多層防御と行動分析が鍵となり、導入するツールや仕組みをどう選ぶか、何を優先すべきかという視点が欠かせない。重複する機能の導入がセキュリティ強化につながるとは限らず、むしろ無駄なIT投資に陥る可能性もある。本稿では、不正アクセスへの現実的な対策と、経営者としての判断軸を明確にするためのマネジメント視点を解説する。

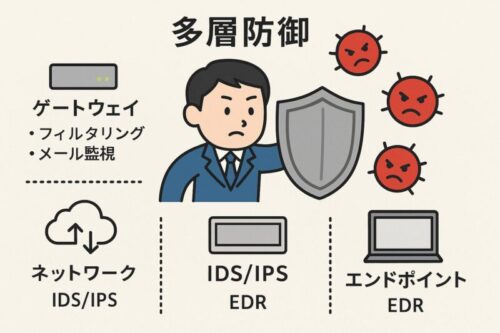

多層防御と「振る舞い検知」の重要性

ファイアウォールだけでは守れない現代のサイバー攻撃に対応するためには、防御の考え方そのものを見直す必要がある。

「不審に見えない攻撃」が通過するリスク

従来の「不正アクセス=不審な通信」という定義では、防げない攻撃が増えている。特に標的型攻撃は、通常のメールやWeb通信に偽装されており、入口での検知が極めて難しい。この結果、ファイアウォールをすり抜けて内部に侵入するケースが多発している。つまり、経営者は「入口さえ固めておけば大丈夫」という発想を捨てる必要がある。

振る舞い検知と内部監視の考え方

最新の対策は「振る舞い」の異常を検知する方式へとシフトしている。これは、アクセスそのものではなく、通信後の挙動(急な大量送信、異常な外部通信など)を監視して不正を検出するアプローチだ。ゲートウェイ、ネットワーク分岐点、エンドポイントの3層にわたって異常を検知する体制を整えることが求められている。

多層防御によるチェックポイントの構築

単一のツールでの防御ではなく、複数の観点からリスクを監視することが「多層防御」の基本である。例えば、ゲートウェイではフィルタリングとメール監視、ネットワークではIDS/IPSの設置、エンドポイントではEDR(Endpoint Detection and Response)といったように、役割分担を明確にした防御が重要となる。

ツール導入の落とし穴:機能重複とその弊害

複数の防御機器を導入することは一見すると強化に思えるが、コストや運用負担を鑑みると必ずしも効果的とは言えない。

機器導入による安心感と、その裏にある無駄

UTM、ウイルス対策アプライアンス、セキュリティスイッチングハブなどを重ねて導入する例は多い。確かにセキュリティは強化されるかもしれないが、人的リソースが限られた中小企業にとって、これらを適切に運用・管理することは現実的ではない。むしろ、機能が重複し管理の煩雑さを招くことになる。

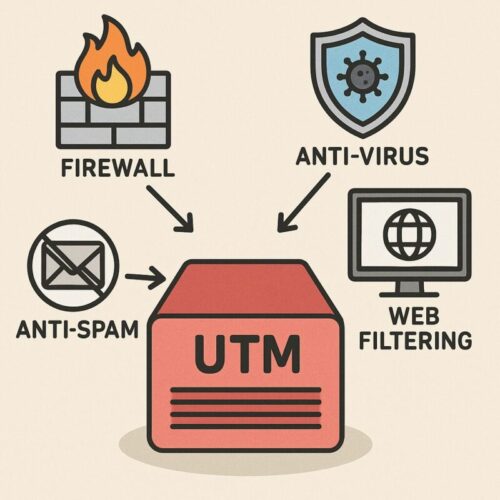

導入機器の役割と「これ1台で十分」の選択肢(UTMを中心に再考する)

UTM(Unified Threat Management:統合脅威管理)は、ファイアウォール、アンチウイルス、Webフィルタリング、迷惑メール対策など、複数のセキュリティ機能を1台の機器で実現する多機能セキュリティ装置だ。中小企業にとっては、複数のセキュリティ対策を個別に導入・管理するのが難しいため、「まとめて1台で対応できる」というのは非常に現実的で有効な選択肢となる。

たとえば、従業員10名程度で日常的な業務を行っている製造業の会社があったとする。メールの送受信、簡単なクラウドシステムの利用、外部とのWeb会議などが主なIT利用の内容であり、専任のIT担当者はいない。このような環境では、UTMを1台導入しておくだけで、以下のようなリスク対策が一括で可能となる。

特に、メール経由でのマルウェア感染や、従業員が誤って怪しいサイトにアクセスしてしまうリスクが高い中小企業においては、これらの機能が統合されたUTMは、「ITの専門知識がなくても導入できる現実的な防御手段」として非常に重宝する。

一方で、UTMは「入口」の防御に強いが、社内のPCがすでに感染していたり、USB経由でウイルスが持ち込まれたりした場合には、それを検知することができない。そのため、PC一台一台にインストールするエンドポイント型のウイルス対策ソフトウェア(例:ウイルスバスター、ESETなど)を併用することで、UTMでは防げない内部のリスクにも対応できる。

これは言い換えれば、「外からの侵入をUTMで防ぎ、中での感染や拡大をウイルス対策ソフトで止める」という二段構えの防御を実現するということだ。

【導入構成例:UTM+ウイルス対策ソフト】

- UTM(外部防御): インターネットの入り口での監視と制御

- ウイルス対策ソフト(内部防御): 社員PCごとのウイルス検知・隔離

- その他オプション(任意): ログ管理機能付きスイッチなど(必須ではない)

このような構成にすることで、「1台の機器に過度に依存せず、最小限の構成で最大の効果を得る」ことが可能になる。加えて、UTMは管理画面が用意されており、ログの閲覧や設定変更が比較的わかりやすいため、専門的な知識がなくても最低限の運用は十分に可能だ。

ただし、UTMの性能は機器によって差があり、企業規模や通信量に応じた機器を選定することが重要である。たとえば、10人未満であれば10万円前後のエントリーモデルでも十分対応できるが、30名以上となると性能が足りずボトルネックになるケースもある。機器選定時には「現在の業務内容」と「今後の拡張性」を加味して判断することが必要だ。

このように、UTMとウイルス対策ソフトの併用は、コストと効果のバランスが取れた中小企業向けの現実解である。ただ、導入・選定にあたっては信頼できるIT顧問やアドバイザーの助言を受けながら進めるのが望ましい。無駄な機能重複や、必要以上に高額な機器を勧められるリスクを回避できるからである。

ITベンダーの提案に依存しすぎる危険性

出入りのIT業者が提供するセキュリティ対策に「任せっきり」になっている中小企業は少なくない。その結果、導入済みの機器との機能重複に気づかず、不要な機器やサービスを契約してしまう。ベンダーも販売実績や保守の都合で提案するため、経営者自身が「これは本当に必要か?」と問い直す視点が欠かせない。

効果とコストのバランスで考えるセキュリティ戦略

セキュリティ対策は効果が見えにくいからこそ、投資対効果を見極めた運用が重要になる。

「成果が見えない投資」をどう評価するか

セキュリティ対策は業績に直結しないが、攻撃された時の損失は甚大だ。そのため、成果が数字で可視化できないことを理由に、必要な対策を後回しにしてはならない。一方で、過剰な機器導入が無駄な投資になっているケースも散見される。経営者は、被害リスクの大きさと対策コストのバランスで判断する視点を持たなければならない。

ツールより運用ルールを整備せよ

セキュリティ強化はツールの導入だけでなく、利用ルールや体制の整備が伴って初めて機能する。例えば、利用頻度の低いアプリケーションのために高額な対策ツールを導入するより、その利用方法を変更するか禁止する方が現実的な対策になることも多い。

セカンドオピニオンを導入判断の基準に

自社にとって最適な対策かどうかを判断するには、第三者の視点が有効である。ITに詳しくない経営者がベンダーの説明だけで判断するのではなく、ITアドバイザーやセキュリティの専門家に相談し、セカンドオピニオンを得る体制を整えることが現実的かつ適切だろう。

まとめ:自社に合った現実的セキュリティ対策を

セキュリティ対策は、導入すれば安心という単純な話ではない。多層防御や行動検知といった高度な仕組みも、現場で運用されて初めて機能する。経営者は、ITベンダーの提案を鵜呑みにせず、機能重複の有無や自社の運用体制との整合性を見極める必要がある。

限られた予算と人材の中で最大の効果を得るには、ツールの「数」ではなく「使い方」に着目すべきであり、時には運用を見直すことでコストを削減し、真に必要な部分に投資を集中する判断が求められる。ITは投資であり、コストではない。この視点を持つことが、中小企業経営者にとって最も重要なマネジメント戦略である。

最後までお付き合いいただきありがとうございます。

また、お会いしましょ。