サイバー攻撃の中でも最も深刻な被害をもたらすのがランサムウェアだ。データが暗号化され、業務が停止する中、経営者の多くは「早く復旧を」と焦る。しかし、ここに大きな落とし穴がある。実は、システムが再稼働しても、それは“復旧”とは言えない。

表面的な応急処置にすぎず、再感染や情報漏洩のリスクをはらんでいる。本稿では「直す=応急処置」「治す=根本治療」という医療の比喩を交えながら、ランサムウェア被害に対して経営者が本当に理解すべき“二段階の復旧”について解説する。クラウドセキュリティ、IT人材不足、リスク管理など、中小企業が直面する課題を踏まえ、経営視点での対応策を提示する。

システムは動くのに、なぜ“復旧完了”と言えないのか

表面上は動いて見えるシステムも、実は“病巣”を抱えているかもしれない。

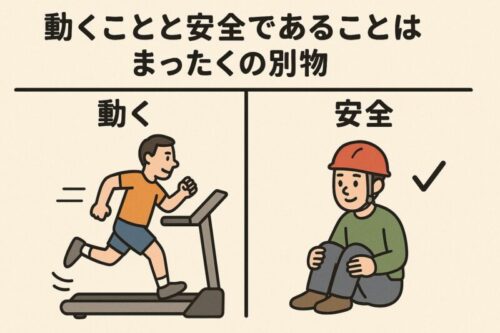

「動く=安全」ではないと知る

ランサムウェアに感染した企業が、業務停止を最小限にとどめるべく急ぎシステムを「再稼働」することはよくある。だが、動くことと安全であることはまったくの別物だ。病院で例えれば、風邪のように見える症状でも、根底に肺炎や別の疾患があるかもしれない。表面の熱が下がっただけで「完治」とは言えないのだ。

「直す」とは応急処置、「治す」とは根本治療

経営者が理解しておくべきは、ランサムウェア被害において「直す」はシステムを再稼働させることであり、「治す」は感染源の除去と再発防止の構築を意味するということだ。例えば、交通事故で骨折した際、応急処置でギプスを巻いて一時的に動けるようになるのが「直す」。しかし、骨が完全に癒えて再発しないようリハビリまで行うのが「治す」だ。

「再稼働=復旧」は誤解

特に中小企業では「業務が再開できれば復旧完了」と見なす傾向が強い。だがこの認識が新たなリスクを招く。再感染、情報漏洩、法的責任……。こうした“後から来る本当の問題”を防ぐには、治療方針=セキュリティポリシーの見直しが必要である。

なぜ“治す”には時間がかかるのか ― 5つの現実

根本的な“治療”には、段階的かつ丁寧な対応が求められる。以下にその理由を解説する。

1. 感染経路の特定に時間がかかる

ランサムウェアの感染経路は多岐にわたる。メール添付ファイル、VPN機器の脆弱性、USBなどが挙げられる。たとえば、「徳島県 半田病院」や「大阪急性期・総合医療センター」の事例では、VPN機器の更新を怠ったことが侵入のきっかけとなった。原因を突き止めないままシステムを再稼働すれば、再び同じルートから感染するリスクがある。「治す」ためには、この“犯人探し”が不可欠なのだ。

2. バックアップも暗号化・汚染されているケース

一見万全と思われがちなバックアップも、感染源に晒されていれば無力だ。隔離されたバックアップ環境がなければ、バックアップもろとも暗号化されているケースは少なくない。「オフラインバックアップがあるか」が生死を分けるのだ。

3. 設定や環境情報の喪失

システムは単なるアプリの集合体ではない。各種設定やアクセス権限、外部サービスとの連携情報など、“見えない資産”が欠かせない。これが失われた場合、ゼロからの再構築が必要となる。「設定ファイルがない=地図なしで都市を再建するようなもの」であり、時間と知見が求められる。

4. 法的手続き・証拠保全・保険対応の待機期間

サイバー攻撃を受けた際、警察への通報、証拠保全、サイバー保険会社への連絡など、技術以外の対応が必要になる。これらには待機時間や調整期間が不可欠だ。「治す」には“デジタル医療”と“法的リハビリ”の両輪が求められる。

5. 暫定運用との整合性調整

被害直後にやむなくExcelや紙運用でしのぐ企業は多い。しかし、この暫定データを最終的に正規システムへ統合する作業が極めて手間がかかる。どのデータが正か、重複はないか、不整合を手作業で精査する必要がある。これは「災害後のカルテ再構築」に似た作業であり、まさに“治療後のリハビリ”である。

【治すために】:感染経路調査、専門家連携、再発防止策の策定

再発防止策とは、単なる「パッチ適用」や「ウイルス駆除」ではない。感染が発生した“構造的な理由”を特定し、仕組み・ルール・人の動きを見直す「再設計作業」だ。

感染経路調査は“デジタル事故調査”である

感染源の特定は、いわば交通事故の実況見分に近い。いつ、どこで、誰が、どのファイルにアクセスし、どのような経路で感染が広がったのか──この時系列を明らかにすることが「再発を防ぐ唯一の手がかり」となる。

✅ 必要なプロセス

- サーバ・PC・メール・VPNなどのアクセスログ調査

- 外部通信の履歴分析(例:不審なIP接続)

- 感染ファイルの解析(マルウェアの特性調査)

- 脆弱性の棚卸し(アップデート未実施のシステムなど)

✅ ここが分岐点:社内でできるのか?

- ログを取得している環境がある(SKYSEA…SIEM等導入済)か?

- そのログを読解し、相関分析できる人材がいるか?

- 社内PC・NAS・ルータなどの機器構成が正確にドキュメント化されているか?

これらがひとつでもNOなら、専門事業者に委託すべき領域だ。

なぜなら、感染経路の特定を誤ると「再感染の温床を残したまま稼働」することになり、二次被害・情報漏洩・取引先への波及といった「信用崩壊」リスクを招くからだ。

専門家連携が“初動の差”を生む

IT顧問、セキュリティベンダー、デジタルフォレンジック専門家──これらの外部パートナーを、感染が起きてから探すのでは遅い。

初動対応に必要な“専門知”と“判断軸”を常時持っておくために、日常的なアドバイザリー契約を結ぶのが最も合理的だ。

✅ 専門事業者に依頼すべき業務

- ログの復元と解析(フォレンジック調査)

- マルウェアの除去と影響範囲の可視化

- 感染経路の特定と是正処置

- 保険会社・警察への報告支援

- 復旧後のセキュリティポリシー設計

「IT顧問のススメ」でも指摘したように、IT投資の失敗とは“合っていない製品”を買うことであり、“自社に合った設計と運用”の部分は必ず人が担うべき領域だ。

日常的な監視は“治す”を早める

セキュリティ対策の最大のメリットは、“未然防止”よりも“早期発見”にある。

たとえば、「SOC(セキュリティオペレーションセンター)」のような外部監視サービスを利用していれば、以下のような利点がある。

✅ 日常監視が「治す」を楽にする理由

- 感染兆候(外部通信、異常ログイン)を早期検知できる

- 感染直前のログが保存されているため、調査が正確

- 原因特定から対策実行までが“数日単位”で完了する

- 暗号化前のバックアップタイミングを把握している場合もある

つまり、「日常的なセキュリティ監視の有無」が、“治す速さと精度”を決定づけるということだ。

経営者が判断すべき“3つの分かれ道”

経営判断として、「直す」と「治す」を社内対応できるか、外部に委託すべきかを見極めるチェックポイントを以下に整理する。

| 判断軸 | 社内対応可能か? | 委託が必要な場合 |

|---|---|---|

| ログ取得/保存 | 日次でログを取得・保存し、内容を確認できる体制がある | ログが未取得、または取得していても読解できる人材がいない場合 |

| システム構成管理 | ネットワーク図やシステム構成、設定情報などが最新のドキュメントで管理されている | 情報が整理されておらず、担当者の退職等により把握者が不在 |

| 担当者の知見 | セキュリティ脅威や脆弱性の評価、対処ができる人材が複数名在籍している | ITに詳しい社員がいない、または1人に依存しており属人化している |

| 初動体制 | 感染時に社内で連絡・判断・対応が取れる役割分担と意思決定フローがある | いざという時に「誰に相談すればいいか」が社内で明確でない |

| 日常的な監視体制 | SOCやEDR等を活用した監視を実施している | 監視ツールが導入されていない、あるいはログ取得後も活用できていない状況 |

総括:専門家と“平時からの関係”を築け

感染後にあたふたして専門家を探すようでは、信頼も体制もゼロからのスタートになり、復旧のスピードと精度は大きく損なわれる。

だからこそ「治すために」必要なのは、感染後の対応ではなく、感染前の準備である。

- 相談先を決めておく(IT顧問/外部SOCなど)

- ネットワーク構成を文書で残す

- ログ取得を習慣化する

- 判断基準を社内で共有する

この“地道な整備”こそが、経営者の本当の役割であり、IT部門ではなく経営責任としての「治す」行為であろう。

まとめ:技術ではなく「治療方針」を持つ経営を

システムの再起動はあくまで“応急処置”にすぎない。本当に必要なのは、被害の根本原因を見極め、再発を防ぐための「治療方針」だ。

中小企業の経営者に求められるのは、“直すこと”をIT担当に任せ、“治すこと”を経営責任として背負う覚悟である。復旧を急ぐあまり“見えない火種”を残すのではなく、時間をかけてでも安全性を担保することが、事業継続における最も賢明な選択となる。

最後までお付き合いいただきありがとうございます。

また、お会いしましょ。