中小企業が直面する最大のITリスクのひとつが「ランサムウェア被害」である。近年、その攻撃手法は巧妙化し、もはや「セキュリティ対策をしているから大丈夫」とは言えない。特に誤解されやすいのがバックアップのあり方であり、「取っているつもりのバックアップ」がまったく機能しない仕組みで運用されていることがある。本稿では、中小企業が本当に事業を守るために必要な“正しいバックアップ”について、実践的かつ現実的な対策を提示する。IT人材不足やコスト制約を抱える中小企業でも実行可能な構成で解説していく。

「バックアップしている」では守れない──“正しいバックアップ”とは何か

ランサムウェアに強いバックアップとは、単なるコピーではない。感染リスクを前提にした“構造的に守られた保存”こそが正しいバックアップの要件だ。

感染していないとは限らないバックアップ

多くの企業が「日次バックアップ」を実施している。だが、ランサムウェアは感染直後に動かず、数週間潜伏してから発症するケースが多い。そのため、定期バックアップを自動で取っていても、既に感染済みのデータが保存されてしまう。バックアップが「被害データの複製」という状態を作り出してしまうのだ。

これは、バックアップ=安全という誤解が招く最悪のパターンである。

バックアップは“複製”ではなく“隔離”であるべき

正しいバックアップの本質は、「コピー」ではなく「汚染されない保存先の確保」だ。つまり、マルウェアが到達できないように分離された環境に保存する必要がある。

たとえば、外部の攻撃者が社内ネットワークに侵入してもアクセスできない構成。USBやHDDに保存するだけでは不十分で、保存先がネットワーク上にある限り、攻撃対象になる可能性は排除できない。

「量」ではなく「構造」で守る時代へ

「何世代も保存しているから安心」ではない。重要なのは過去データが改変できない構造で保存されているかどうかだ。具体的には、不変性(イミュータブル)の仕組みを取り入れ、一度書き込んだデータを誰も改変できない状態にする。これが今の時代に求められる“正しいバックアップ”の要件である。

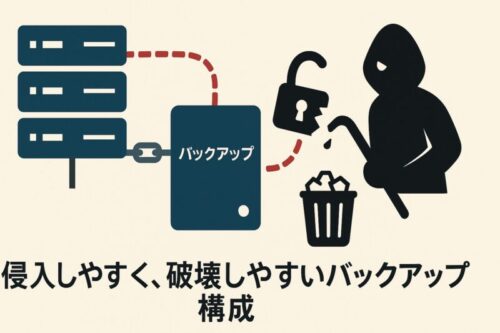

なぜ従来のバックアップはランサムウェアに弱いのか

従来型のバックアップでは、攻撃者にとって“侵入しやすく、破壊しやすい”構成になっている。特に中小企業で多用される手法は、ことごとくリスクを孕んでいる。

同期フォルダやNASも一緒に暗号化される

DropboxやGoogle Drive、社内NAS(ネットワークドライブ)は、便利な半面「常時接続」されているため、攻撃者が侵入すれば即座に暗号化対象になる。これらは同期型であるがゆえに、感染=即座に全データが汚染される構造であり、バックアップとしての役割を果たさない。

管理者権限を奪われれば削除される

ランサムウェアの多くは、最初にバックアップデータを探し出し、削除・無効化する動きをする。特にNASなどは管理者権限を奪われればバックアップごと削除できる。復旧不能に陥る原因の多くはここにある。

クラウドも万能ではない

OneDriveやDropboxは「バックアップではない」。ファイルの変更はそのまま同期されるため、暗号化されたらそのまま上書きされる。クラウドに保存していれば安心…という思い込みは、被害を拡大する原因になる。

“汚れない”バックアップ──不変(Immutable)という考え方

ランサムウェアに有効なバックアップは「イミュータブル」である必要がある。つまり、書き換え・削除ができない構造的な制御が不可欠だ。

イミュータブルとは「書き換えできないデータ保護」

「イミュータブル(Immutable)」とは、一定期間変更・削除ができない状態を技術的に実現する仕組みである。攻撃者が侵入しても、その保存データには手を出せない。これは「信頼できる復旧ポイント」を保証する最も有効な手段だ。

上書きされないから、過去の安全な状態が必ず残る

感染しても「発症前のデータ」に確実に戻せる構成こそが経営にとっての命綱である。復元可能性は、感染直後の混乱期における経営判断の最大材料になる。

切り離すのではなく、“汚れない構造”にする

イミュータブル構成は人手による運用に頼らないのが特徴だ。WORM(Write Once Read Many)機能や、Object Lock対応のクラウド保存、Linux OSから分離された独立バックアップOSなど、“物理的・論理的に書き換え不可”な仕組みを導入することで、人為ミスや攻撃から自動で守れる構造が作れる。

中小企業が導入できる「正しいバックアップ」の3つの現実解

コストと人材が限られる中小企業でも、実装可能な不変バックアップの構成例を紹介する。

① クラウド型イミュータブル保存(Object Lock)

AWS S3やWasabi、Backblazeなど、Object Lock機能に対応したクラウドストレージを使うと、一定期間は削除も変更も不可にできる。これにより、どんなウイルスも手出しできない保存先を確保可能。初期費用ゼロ、従量課金制という点でも中小企業向けである。

② ローカルNASのWORM設定やスナップショット保護

SynologyやQNAPの一部モデルでは、スナップショットによる世代管理や、WORM機能による不変保存が可能。管理者であっても削除できない設定が可能で、5〜10万円程度の投資で実現できる。

③ 二重構成(ローカル+クラウド)で“感染しても復元できる”状態を作る

最も現実的なのは、ローカルとクラウドの二重構成である。たとえローカルが暗号化されても、クラウドに“汚れていない保存先”があれば、復元できる。費用と運用のバランスが取れた「感染しても終わらない体制」と言える。

安全なバックアップを見極める──“正しい”かどうかを判断する3つの視点

バックアップを導入したつもりでも、それが「安全」とは限らない。導入後も、以下3点を確認し続ける必要がある。

1. 感染後でも過去世代が残るか

保存世代が残っていても、「上書きされていた」では意味がない。不変構造(イミュータブル)があるかどうかが重要だ。設定ミスや人為的操作で削除可能な構成では、万全とは言えない。

2. 検査してから復元できるか

感染後、バックアップから復元する前に、ウイルスチェックが実行できる運用になっているか。復元=再感染では意味がない。セキュリティソフトと連携した「復元前スキャン」は必須である。

3. 自動化されているか

バックアップの仕組みは、「人がやる」ものではなく、「仕組みで守る」ものでなければならない。自動スケジューリング・通知・失敗アラートの仕組みがあるかどうかをチェックすべきである。

経営視点で考える──「止まらない会社」の条件

経営者にとってのバックアップとは、ITの話ではない。事業が止まらないためのリスク対策である。

IT部門がなくても回る仕組みを選ぶ

社内に専門人材がいなくても回せる仕組みを選ぶことが重要。設定が簡単で、自動化されており、通知が明確な製品・サービスを選ぶこと。これはIT初心者向けでありながら高度な防御を実現する戦略でもある。

投資額より“止まる損失”を意識する

感染後、業務停止や信用失墜で被る損失は、数百万〜数千万円規模に達するケースもある。それが、10万円以下の投資で防げる可能性があるなら、迷う理由はない。

守るのはデータではなく“事業継続”

バックアップとは、ファイルを保存する行為ではない。会社を止めないための事業戦略である。セキュリティ対策も含め、「ITの専門家を顧問として置く」ことが最終的な安全策であると、IT顧問のススメでも強調している。

まとめ:「防ぐ」から「残す」へ──それが正しいバックアップの考え方

ランサムウェアは防げない。しかし、汚れないデータが残っていれば、会社は止まらない。これは技術力の問題ではなく、経営判断の質の問題である。正しいバックアップとは、「攻撃を受けても機能するバックアップ」である。

中小企業に今求められているのは、ITベンダー任せにしない“経営的な仕組み作り”の視点だ。防ぐから残すへ。その転換が、これからの経営を左右する。

最後までお付き合いいただきありがとうございます。

また、お会いしましょ。