中小企業が抱えるセキュリティリスクは、もはや「大企業の話」ではない。巧妙化するサイバー攻撃、不正アクセス、マルウェアの侵入は、経営資源が限られた中小企業をむしろ狙いやすい標的としている。「侵入されていない」と断言できる根拠を持つ企業は、実際にはごく少数だ。ゼロトラスト、EDR、ログ監査、IT顧問の活用といったキーワードに象徴されるように、2025年のセキュリティ対策は「守る」から「気づく」へと大きく転換している。本稿では、不安を煽るのではなく、経営者が現実的に取り組むべき「気づく力の仕組み化」について具体的に提言する。

侵入を「防ぐ」時代から、「見つける」時代へ

従来の「入口を守る」発想では、すでに限界を迎えている。現在は“侵入される前提”で体制を構築する「ゼロトラスト」の思想がセキュリティの標準になりつつある。

ゼロトラストとは「信頼しない」から始める発想だ

ゼロトラストとは、すべての通信やユーザーを最初から信頼せず、常に検証する設計思想である。従来のように「社内ネットワーク=安全」と考えるのではなく、「社内でも不正が起こるかもしれない」と疑うことから始める。その背景には、VPNやクラウドを経由した内部侵入、あるいは社員アカウントの乗っ取りなど、境界線を無効化する攻撃手法の拡大がある。防御一辺倒の発想では、もはや通用しないのだ。

経営者こそ「守りきれない」ことを受け入れるべき

完璧な防御は不可能。これはセキュリティ専門家の間では共通認識である。侵入をゼロにするのではなく、「どこで」「いつ」「何が起きたか」をいかに早く“気づく”かが被害を最小化する鍵になる。中小企業においても、「守りきる」のではなく、「異変を察知し、素早く動ける体制」を整えることが、結果として最もコストパフォーマンスが高い防御策となる。

「人が気づく文化」もセキュリティの一部

検知とは、システムによる自動アラートだけではない。パソコンの動作が重くなった、印刷が遅くなった、ネットがいつもと違う――こうした小さな“違和感”を見逃さないことが、実は最大のセンサーとなる。「技術ではない“気づく力”」を育てることも、経営戦略の一部である。

もし聞かれたらどう答える?「不正はありません」と言い切るために必要な証拠

「御社では不正アクセスは一切発生していませんね?」――こう尋ねられて、「はい、大丈夫です」と即答できる企業がどれだけあるだろうか。

これは単なる形式的な質問ではない。「安全です」と口に出す以上、それを裏付ける“記録=証拠”が必要である。

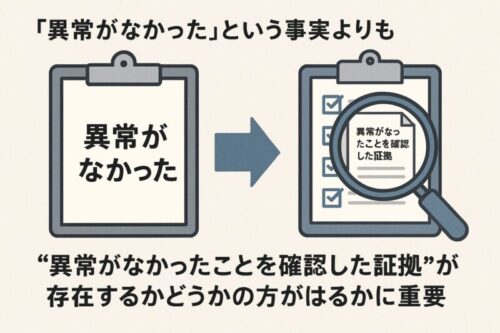

「起きていない」ではなく「起きていないことを確認した記録」が必要

セキュリティにおいて最も誤解されやすいのが、「特に異常は起きていない=安全だ」という認識だ。

だが実際には、「異常がなかった」という事実よりも、“異常がなかったことを確認した証拠”が存在するかどうかの方がはるかに重要である。

「確認していない平和」は、“たまたま運が良かっただけ”とも言い換えられる。経営リスクとして最も脆いのがこの「確認されていない安全」だ。

逆に、“調べて異常がなかった”という結果とログがある企業は、セキュリティ体制としても評価され、取引先からの信頼性も一段上がる。

最低限必要な「確認と記録」のポイント

証拠となる記録は、「見ました」で終わらず、“いつ・誰が・何を確認したか”が残る状態にしておく必要がある。以下はその基礎的なチェックポイントである。

1. ネットワーク通信ログ

- 確認すべき内容:

・社内PCやサーバーから外部への不審な通信(特に海外IPアドレスへのアクセス)

・特定の端末からの大量データ送信、不審なプロトコル(SMTP・FTPなど) - なぜ重要か?:

不正アクセスやマルウェア感染は、内部からの情報送信によって発覚することが多い。ネットワークログの監視は「情報漏洩の早期発見」に直結する。

特に海外IPとの頻繁な通信がある場合、攻撃者のC&Cサーバー(指令サーバー)への接続を示している可能性がある。 - 証拠化の方法:

・ルーターやUTMの管理画面で通信履歴をCSV保存

・月次で確認記録を残す(チェック担当者、日付、所見)

2. 管理者権限の操作ログ

- 確認すべき内容:

・新規ユーザーアカウントの作成

・権限変更(通常ユーザー→管理者など)

・設定変更、削除ログの有無 - なぜ重要か?:

不正アクセス後、まず行われるのが「アカウントの追加」や「権限の昇格」である。

これは、攻撃者が継続的に侵入するための“足がかり”を作る行為であり、これを見逃すと被害が長期化する。

逆に言えば、管理者操作の監査が常に行われていれば、初期段階で異変に気づける可能性が高まる。 - 証拠化の方法:

・Windowsのイベントログ、Active Directoryの監査機能を利用

・操作履歴をスクリーンショット付きで保存(変更がなければ「変更なし」も記録)

3. ウイルススキャン/ソフト更新の実施履歴

- 確認すべき内容:

・ウイルス対策ソフトの定義ファイルが最新か

・週次または月次のフルスキャンの実行結果

・OSおよびソフトウェアの更新ステータス(未更新リスト) - なぜ重要か?:

多くのマルウェアは、既知の脆弱性を突いて侵入してくる。

IPAが推奨する「セキュリティ5か条」の中にも「常に最新に」が明記されているように、更新作業の未実施は“穴が空いたままの壁”のようなものだ。 - 証拠化の方法:

・スキャンレポートのスクリーンショット保存

・更新ステータスを一覧でエクスポート(Windows Update履歴など)

・記録をエクセル台帳にまとめ、日付と担当者名を入れる

ログと証拠は「自分を守る盾」である

セキュリティインシデントが起きたとき、「経営者は何をしていたのか?」という視点で責任が問われる時代である。

実際、ログ確認の習慣がない企業では、「対応が遅れた」「証拠がないため原因が不明」という事態に直面し、信用の失墜、損害賠償、業務停止などの二次被害に発展することもある。

だが、「確認した」「記録がある」「その結果、問題がなかった」という状況を作っておけば、たとえ攻撃を受けたとしても、

「想定されたリスクに対して、経営者として然るべき対応をしていた」と説明ができる。

つまり、ログとエビデンスは経営判断の正当性を証明する“盾”になるのだ。

「証明できる安全」が企業の信頼をつくる

セキュリティ対策が「言ったもの勝ち」で済まされる時代は終わった。

特に、取引先や官公庁とのやり取り、コンプライアンスが厳しくなる中で、「きちんとログを確認していますか?」「提出できますか?」という質問をされる機会は確実に増えている。

- 「チェックはしています」ではなく、「このような手順で、これらを月次で確認しています」

- 「不正はありません」ではなく、「確認の上で、記録として残っており、エビデンスも提示できます」

このように答えられる企業こそ、セキュリティ対応が“経営品質の一部”になっている企業だ。

取引先から信頼される、紹介が増える、選ばれる――その基盤には、こうした日常の地道な確認作業と記録がある。

ツールの信頼と、ない場合はどうする?

EDRやウイルス対策ソフトの導入は有効だが、ツールがあっても「運用」されなければ意味がない。

ツールの“検知力”は万能ではない

セキュリティ製品が検知するのは“異常”であり、それが“不正”かどうかを判断するのは人間だ。また、誤検知や見逃しもあるため、ツール=完璧という幻想は危険だ。「ツールは補完的な存在であり、運用がなければ意味がない」というのは現場で繰り返されてきた教訓である。

ツールがなくても“気づく”ことはできる

以下のような症状に気づいたら、不正侵入を疑ってログを確認すべきだ。

- 業務時間外でもネット通信がある

- パソコンのファンが深夜も回っている

- ファイル共有が異様に重くなった

- ウイルス対策ソフトの挙動が不自然

これらの違和感を見逃さない観察力が、ツールに勝るセキュリティ力となる。

社員全員が“センサー”になれる

現場のスタッフが「ちょっとおかしい」と感じた時に、それを気軽に共有できる文化があるかどうか。それこそが中小企業における最高のセキュリティ対策だ。人の感覚は、AIやEDRにも勝る部分がある。大切なのは「共有しよう」「聞いてみよう」と言える空気だ。

見えないリスクに気づくための“仕組み化”

属人的に頼らず、「気づく力」を制度として定着させるためには、簡単で続けやすい仕組みが必要だ。

1. 月1回のセルフ点検日を設ける

「今日はログ確認日」といった形で、IT担当者が交代制で確認を行う。ポイントは、“誰でもできる手順書”を整備すること。確認すべきログの場所や見るべきポイントを明文化しておけば、専門知識がない総務担当でも対応できる。

2. 外部のIT顧問/SOCサービスを活用する

不安があるなら、外部の専門家の目を借りるのが一番確実である。ログ監査やアラートの見逃しリスクを減らすために、月数万円のSOCサービスやIT顧問契約を検討するのは「高い買い物」ではなく、「安心を買う投資」である。『IT顧問のススメ』でも強調したように、「導入よりも運用」が重要であり、これを継続させるには外部の力が欠かせない。

3. 異常を報告するルールを決めておく

「誰が・誰に・どのように」報告すべきかを明文化しておくことで、初動対応が早くなる。ルールが曖昧なままでは、「後でいいか」「言うほどでもないか」と放置され、被害拡大につながる。チェックリストとセットで、報告ルールを制度化すべきだ。

まとめ ― 守るより、気づく経営へ

完璧な防御は不可能である。しかし、異変に早く“気づく”ことは誰にでもできる。セキュリティは「専門家だけの仕事」ではなく、「日常業務の中で気づき続ける仕組み」であるべきだ。

ログを残す、共有する、報告を徹底する――これらはどれも高額なツールがなくても実践できる。経営者自身が「何も起きていないことを説明できる」体制を整えておくこと。それが信頼される企業の条件であり、セキュリティリスクに対して現実的かつ強い経営の第一歩となる。

最後までお付き合いいただきありがとうございます。

また、お会いしましょ。